¿Qué es SOC?

Los informes SOC (Service Organization Control) son informes de control de organizaciones y sistemas, cuya finalidad es la de realizar análisis independientes de terceros para verificar que una empresa cuenta con los mecanismos adecuados para garantizar la seguridad de toda la información que gestiona y aloja en la nube.

los controles de sistemas y organización (SOC, por sus siglas en inglés) son informes realizados por un auditor independiente tras evaluar cómo maneja una empresa los datos de sus clientes, especialmente los sensibles, en sus procedimientos cotidianos.

La acreditación SOC 2 se emite de acuerdo con la norma internacional sobre compromisos de garantía (ISAE, por sus siglas en inglés).

Contar con este informe beneficia a la empresa ya que mejora su reputación en el mercado y ofrece confianza a sus clientes y proveedores.

¿En qué consiste el cumplimiento de los SOC 2?

Los controles SOC 2 se originaron en el American Institute of Certified Public Accountants (AICPA) y estuvieron incluidos dentro de los criterios del servicio de confianza del AICPA, que facilitan la auditoría y los informes sobre los controles que utiliza una organización de servicios para proteger la información. Los informes de SOC 2 captan la seguridad, la disponibilidad, la integridad del procesamiento, la confidencialidad y la privacidad de los datos. Además, los informes de SOC 2 garantizan que los controles utilizados por la organización de servicios puedan cumplir algunos o los cinco criterios.

La gestión de riesgos también debe incluir a los terceros. SOC 2 ofrece un marco para comprobar si una organización de servicios ha logrado y puede mantener una sólida seguridad de la información, y mitigar los incidentes de seguridad. SOC 2 se utiliza para auditar la estrategia de seguridad de proveedores externos con el fin de garantizar que cumplen el nivel de protección que su organización espera.

AUDITORIA SOC

La auditoría de SOC 2 abarca cinco aspectos de la gestión de datos que, si se implementan correctamente, darán lugar a una estrategia de ciberseguridad coherente y sólida. El grupo de trabajo sobre integridad de la información de confianza de ASEC se ocupa de la exactitud técnica de los criterios del servicio de confianza (TSC). El Comité Ejecutivo de Servicios de Garantía de la AICPA se ocupa de los criterios del TSC, además de describir los cinco criterios del servicio de confianza del SOC 2 de la siguiente manera:

Seguridad: protección de datos y seguridad del sistema contra el acceso no autorizado y la exposición de datos. La seguridad también incluye la protección frente a daños en el sistema que podrían provocar la pérdida de la disponibilidad, integridad y confidencialidad de los datos.

Disponibilidad: fiabilidad de los sistemas que se necesita para que la entidad pueda seguir trabajando normalmente.

Integridad del procesamiento: el procesamiento del sistema debe ser total, válido, preciso, en el momento oportuno y estar autorizado.

Confidencialidad: los datos clasificados como "confidenciales" deben protegerse para que se puedan cumplir los objetivos de la entidad.

Privacidad: la información debe recopilarse, utilizarse, conservarse, divulgarse y desecharse para que se puedan cumplir los objetivos de la entidad en materia de privacidad de datos.

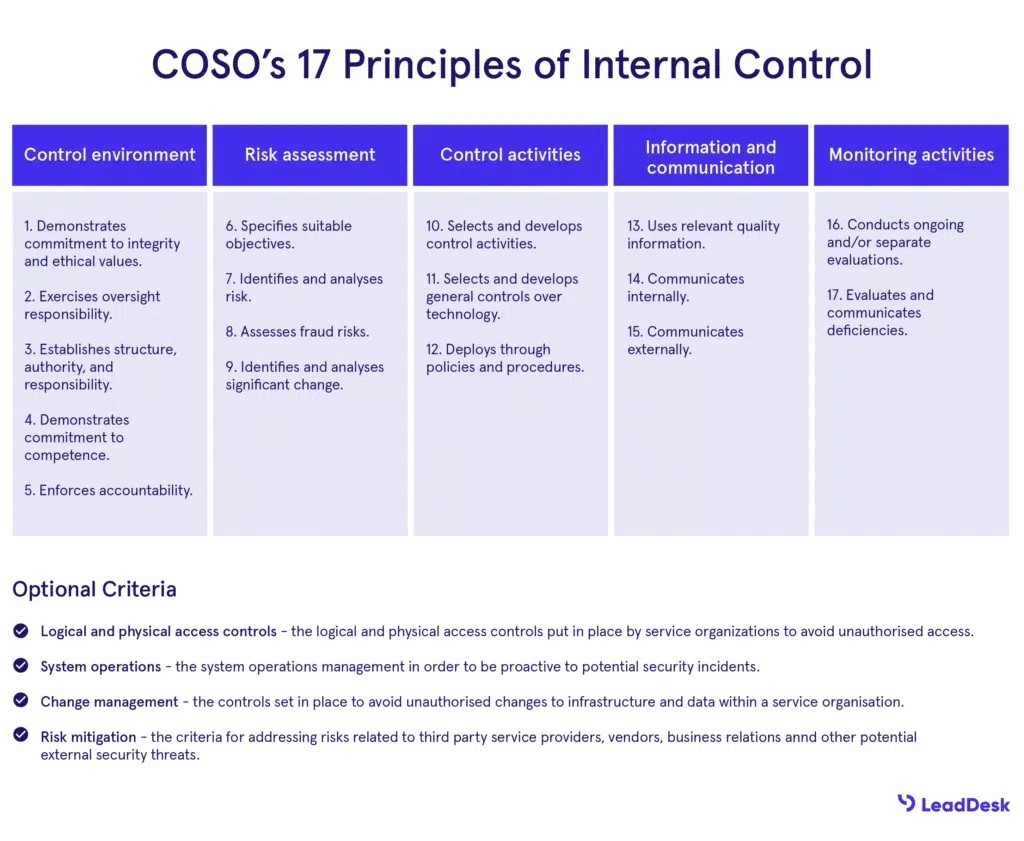

Requisito SOC 2: los 17 principios de control interno

Los 17 principios de control interno son obligatorios y deben ser completados por toda organización que desee obtener la acreditación SOC 2. Además, hay 4 factores adicionales que también se pueden evaluar.

Estos principios garantizan que la empresa cuenta con procedimientos para mantener la seguridad de la información, para estar seguros de que solo los empleados pertinentes tienen acceso a la información confidencial, y para minimizar los riesgos a través de la formación continua, la supervisión del sistema y la evaluación coherente de los socios y proveedores externos.

Esto significa que una empresa que ha superado los requisitos de los principios de control:

Forma a todos sus empleados en materia de seguridad de la información.

Se asegura de que todos sus proveedores de servicios tengan protocolos de seguridad de la información similares.

Garantiza que todos los datos de los clientes estén seguros, con copias de seguridad, y restringe el acceso físico y digital a esos datos. También elimina estos datos al final de la relación con el cliente.

Dispone de procedimientos para responder rápidamente ante cualquier incidente.

Audita periódicamente los procedimientos de seguridad de la información internamente y con un auditor externo.

Soluciones en certificación, inspección y auditoria enfocadas a la optimización de los negocios.

Los informes de aseguramiento SOC (Service Organization Control) se dividen en tres clases, en función del tipo de alcance y/o propósito:

SOC 1

Se centran en el examen de los controles relativos al proceso de información financiera. Se elabora a partir del estándar ISAE 3402 o bien el SSAE18.

SOC 2

Dirigidos al examen de los controles relativos al manejo de la información sensible, bajo los criterios de seguridad, disponibilidad, integridad, confidencialidad y privacidad). Se elabora a partir del estándar ISAE 3000.

SOC 3

Informes simplificados, poco detallados y de uso general basados en SOC 2, que pueden ser utilizados por las organizaciones de servicios como herramienta de marketing.

NOTA: ESTA WEB NO UTILIZA COOKIES NI NINGÚN MEDIO DE CONTROL VISITANTES.

INTERCER

Avda. del Conocimiento nº 34, Parque Tecnológico de Ciencias de la Salud , 18006 Armilla, Granada, Spain

Copyright INTERCER. All rights reserved.